不談回復的防勒索,都是光說不練的假把戲

出處:VERITAS 中文社區

"我們到底能不能快速、可靠地回復?"面對迅速增長的勒索攻擊網路威脅,幾乎所有企業 IT 腦海中都縈繞著這個擔憂。

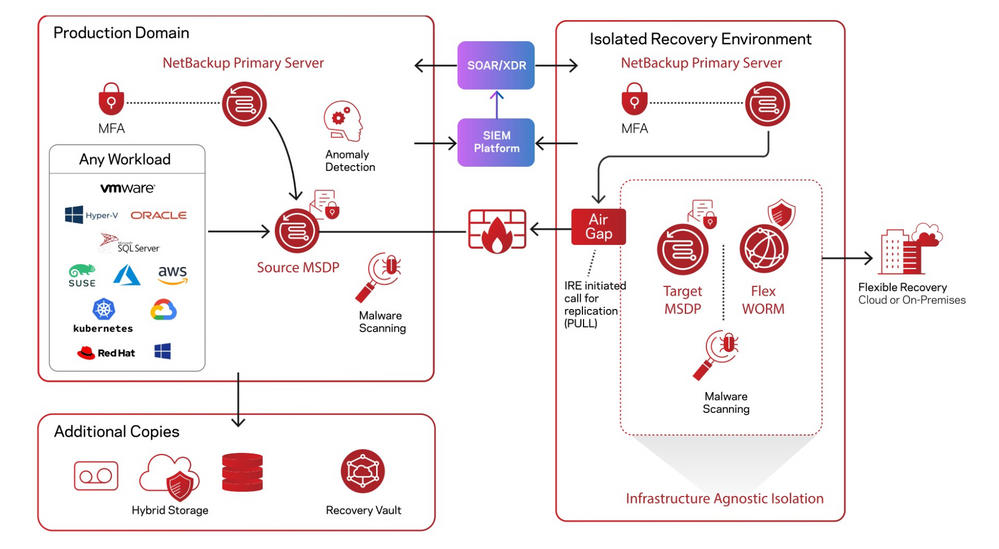

想要增強應對勒索軟體威脅的韌性,重要的是確保備份資料在不可變儲存上的安全,並維護備份資料的隔離副本(也稱為氣隙副本)。隔離回復環境(IRE)應運而生:通過禁用到關鍵資料安全副本的網路連接來啟用氣隙備份副本,根據需要為管理員提供一組乾淨的檔案,以消除勒索軟體攻擊的影響。

所謂隔離回復環境,『隔離』在先,是前置條件,但重點仍是『回復』

從根本上看,一切手段都是為了成功回復這個目標而設定。

傳統的網路隔離方案多採用實體和邏輯上"中斷"與安全位置連接的方法,將複製資料從源"推入"到目標,來源域(source domain)獨立處理並向目標域(target domain)提交複製作業,有點類似"一刀切"。本質上,將關鍵資料複製到安全環境的可用時間是受限的。

就像"書到用時方恨少",很明顯,當勒索攻擊真正發生時,若沒有一份乾淨的副本,任何有效的回復都無從談起。當然,如果是一周甚至更長時間之前的副本,未經過完善的驗證,能否使用也未可知,或許這時 IT 也只能無奈地選擇"躺平"。

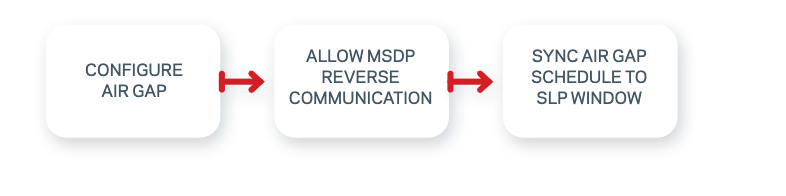

最新版本的 NetBackup 10.1 中,IRE 方案進一步優化了資料移動,提供"Pull"複製模型,通過 IRE 氣隙調度中定義的特定視窗將複製請求從來源端(Source MSDP)拉出。其中,發送資料的請求來自 IRE 端,即 MSDP 反向連接。這種方法可以更好地控制資料流程,並在邏輯和實體上進一步保護環境。

使用 NBU 管理對 IRE 的網路存取

IT 可以將備份鏡像的第三個副本部署到防火牆後面的隔離環境中,而無需向 NetBackup 開放任何入站防火牆埠。這種方法不僅可以確保環境安全,還可以創造一個沙箱環境,執行惡意軟體掃描或測試回復程式,從而更好地為大規模回復實際操作做好準備。使用者還可以選擇添加實體氣隙作為額外的保護層。

通過授權目標環境從源環境請求資料(僅通過邀請),NetBackup IRE 可支援全天候的資料移動,同時將儲存的資料與任何潛在威脅隔離開來。

靈活且易於設置的 IRE

使用者可以在 NetBackup BYO 介質伺服器或 Flex Appliance WORM Storage 伺服器上配置 IRE,在生產環境和受保護資料的副本之間創建氣隙。氣隙限制了網路對資料的存取,排除可能發生在資料複製活動時間段之外的潛在干擾因素,進一步增強針對勒索攻擊和惡意軟體威脅的保護。

要配置 IRE,使用者需要一個生產 NetBackup 環境和一個獨立的 NetBackup IRE 環境,並配置 MSDP 伺服器。針對此特性,生產環境不需要任何額外的步驟。啟用 IRE 功能是在 IRE 中執行的,通過指定可信源和計畫完成。

總結一下,NetBackup IRE 通過以下方法將來自勒索軟體和流氓使用者的威脅降至最低:

- 儲存資料的獨立副本,確保其不可變,直到不再需要

- 在受保護的資料中檢測勒索病毒,以防止回復資料時再次感染

- 提供可伸縮的回復操作,使業務服務能夠滿足服務級別的目標

- 啟用可預測的回復流程,可預演到本地或雲端基礎設施

★ 敦新科技 VERITAS 產品試用專案現正實施中,即刻來信:Dw_veritas@dawningtech.com.tw