備份資料慘遭 “滅門”,原因竟是......

出處:VERITAS 中文社區

分享幾個真實的勒索攻擊案例,管中窺豹,分析總結一些備份系統規劃設計的重要思路,供大家參考。

這是一家非常典型的製造業公司,也是某智慧設備大廠產業鏈中的重要一員,有非常嚴格的 RTO 要求。一旦工廠停工超過一定時間,就可能會對業務造成致命打擊。

在 Veritas 建議下,該企業建立了合適的備份服務目錄,對資料進行分類、分級,對至關重要的 A/B 類核心業務資料進行了全面梳理,備份了總計近千台虛擬機器中的重要系統。

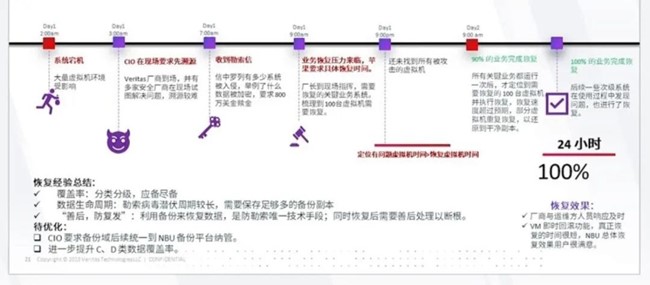

某日淩晨兩點,IT 系統發生宕機,大量虛擬機器受到影響。Veritas 技術支援人員第一時間到達客戶現場,同時安全廠商開始做一些網路安全方面的排查,並沒有發現漏洞和攻擊行為。

七點,一封“開價”800 萬美元的勒索信發到了 CIO 的郵箱,郵件中列舉了有多少重要資料被劫持,並包含了一些樣本。

團隊經過分析研究,網路層面並沒有太多好辦法,遂決定啟用備份恢復機制,初步判定有 100 多台重要資料所在位置的虛擬機器被加密,勒索攻擊不可不謂“精准打擊”。

剛開始恢復時,由於並不清楚需要恢復哪些設備和機器,因此 IT 決定邊運行業務邊進行恢復,從而高效定位到被加密的虛擬機器。幸運的是,恢復過程非常順利,速度喜人,甚至出現備份在等待前端業務執行的狀態。

晚上九點,所有主營業務相關的虛擬機器均得以成功恢復。同時,通過進一步排查,針對次級系統中發現的一些問題也進行了恢復,其中一些虛擬機器在歷經多次恢復,使用乾淨副本回滾至更之前的版本。

用戶總結

- 幸好對資料進行了分級分類,做到“應備盡備”,A/B 類核心業務資料全覆蓋。

- 勒索攻擊潛伏時間可能比設想的更長,系統需要足夠多的資料副本進行恢復,保留週期也需要因地制宜,精密規劃。

- 做好善後處理,徹底斷除勒索軟體潛伏威脅,可以有效防止勒索攻擊復發。

- 作為抵禦勒索攻擊的“最後一道防線”,備份是防勒索最行之有效的技術手段之一。後續,用戶要求將兩地資料中心統一整合至 NetBackup 資料保護平臺,並將 C/D 類周邊業務資料也納入備份覆蓋,進一步提升系統韌性。

幾乎“如出一轍”,另一家製造企業被勒索攻擊的案例中,漏洞源於一個較低版本的 ESXi,vCenter 環境中 200 多台虛擬機器被加密,系統恢復速度卻表現不佳。無他,只是 IT 在日常運維中並沒有很重視恢復演練,恢復作業效率低下的原因在於網路,緊急變更萬兆網路後,一切問題迎刃而解。

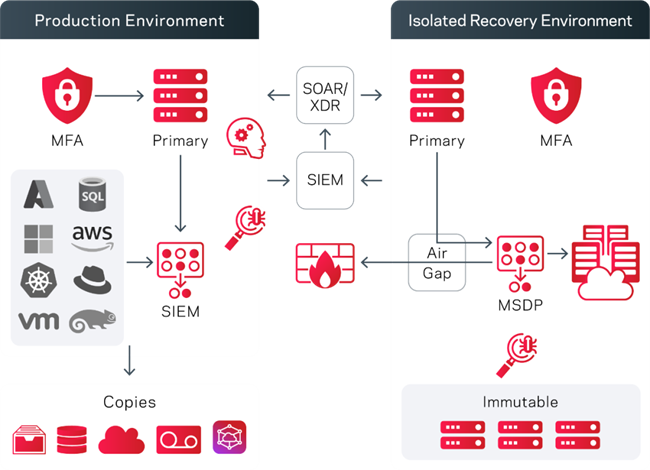

而在其他一些備份都無法説明系統“自保”的案例中,使用者或將登陸資訊與 AD 進行集成,AD 一旦被劫持,攻擊者可直接利用登陸資訊,無障礙遊走於整個系統之中......後果可想而知。

或將 BYO 自建系統架構在 Windows 平臺,讓主要伺服器暴露在一個非常脆弱的環境之中。這種情況下,後臺資料庫很容易遭受勒索攻擊,備份系統可能會面臨嚴重打擊,用戶無法全身而退......

針對上述風險場景,Veritas 建議:

- IT 應遵循嚴密的備份系統規劃設計和恢復作業最佳實踐。通過日常恢復演練及時發現潛在問題,提升人員操作水準和效率。

- BYO 的自建系統,建議部署在 Linux 平臺。

- 遵循最佳實踐要求,存取控制、密碼設置、使用者登錄等基礎工作切忌“圖方便”,更要把安全放在第一位。