「勒索免疫」之備份系統十大關鍵設計

出處:VERITAS 中文社區

企業防勒索實踐,如果真有「一招鮮」,豈不妙哉?然而,現實是殘酷的,「銀彈」是不存在的。所幸,NIST方法體系給大家指了條明路:構建多層次、全面的「勒索免疫」戰略,涵蓋「識別、保護、檢測、回應、回復」五大維度。

這意味著,企業不僅需要通盤考量,制定全面的防勒索策略,更要定期演練,並持續評估有效性。同時,建議引入專業的協力廠商諮詢服務,可以幫助企業更好地「查漏補缺」,稽核原則,檢視工作流並識別潛在風險點。

具體到備份系統,關於這個你我都心知肚明的「最後一道防線」,通過以下十大關鍵設計,企業可以更好地獲得可持續的「勒索免疫」能力。

版本管理和提示系統更新

零信任模型和策略

-

預設情況下不信任任何設備或使用者,即便其位於公司內部網路。

-

密碼只是最基礎的,身份和訪問管理是必需的。通過基於角色的存取控制(RBAC)和多重身份驗證(MFA),為不同角色分配所需的功能,限制不必要的訪問。同時,防止用戶通過單個憑證接管帳戶。

-

始終要求用戶使用自己的憑證登陸。

-

切勿在任何地方使用出廠密碼。更改內置的通用使用者ID和密碼,包括主機“admin”、“maintenance”、

“RMM”sysadmin”和“nbasecadmin”帳戶。 -

限制或鎖定對備份的訪問,以及另一對面向用戶端資料保護流量的10/25Gb乙太網埠。

防篡改和不可擦除存儲

使用內部管理的合規時鐘(Compliance Lock)實施不可變(無法更改)和不可磨滅(無法刪除)存儲,這是保護資料免受勒索軟體侵害的最佳方法之一。

資料加密

-

實施動態資料加密,保護資料在網路傳輸過程中不被洩露。

-

實施靜態加密,防止勒索軟體或不良行為者竊取資料,並威脅將其公開或採取其他惡意操作。

配置和網路分段

- 遵循安全實施指南。

- 強化環境。啟用防火牆,限制對埠和進程的訪問。

- 更新預設主目錄備份策略。

- 為NBU金鑰管理伺服器(KMS)設置備份策略。

-

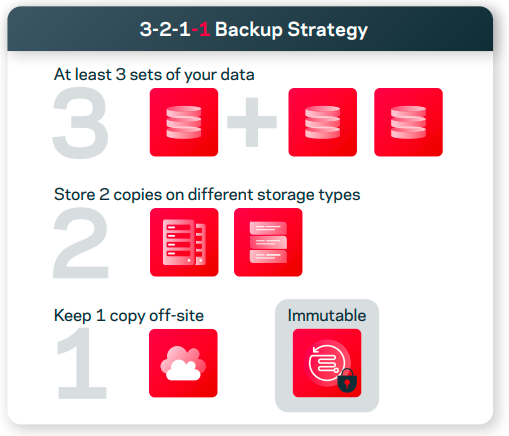

建議在“3-2-1”備份策略的基礎上再加上一個步驟,即“3-2-1+1”方法。具體做法是:至少在兩種不同類型的介質(如磁片和雲)上保留三個資料副本,至少在異地或隔離位置存放一份資料副本,以及在防篡改存儲上至少存放一份副本。

-

使用自動鏡像複製(AIR)技術複製到目標域。

完整的端點可視性

大多數組織缺乏對遠端端點的可見性。現在,入侵者跨過前線的安全堡壘並在系統中潛伏,保持休眠,發現系統弱點並在合適的時機發起攻擊,類似的手段已屢見不鮮。對此,企業 IT 必須透視整體環境,實現完整的可視性,通過 AI 等技術即時檢測異常,第一時間獲知網路上流行的惡意活動,從而使勒索軟體無處可藏。

通過這種方法,企業 IT 將有能力在惡意攻擊者採取行動之前緩解威脅,彌補漏洞。

針對快速回復進行優化

對於大多數勒索軟體攻擊者而言,這兩件事“多多益善”:攻擊蔓延的時間,讓攻擊停止所消耗的金錢。

過去,企業要想完全從勒索攻擊中回復,可能需要花費數周甚至數月時間,這是一個勞動密集型的手動過程,並且會擴展到組織內的多個利益相關者。

現在,企業可以通過靈活的替代選項(如在公有雲上快速建立資源)來協調回復,並且,過程可以實現自動化。通過這種方式,企業可以有效縮短停機時間,堅決和贖金勒索說“不”。如有必要,系統甚至可在幾秒內實現自動接管,對業務造成的影響幾乎可以忽略不計。

頻繁、勤奮的演練

企業一旦制定了策略,定期測試和演練就必須安排上。測試和演練不僅有助於組織縮短應對威脅的回應時間,還可以增強可見性,確定需要改進和解決的問題區域,最大程度減少潛在攻擊的影響。通過演練不斷調整、優化韌性策略,才能真正做到有的放矢,遊刃有餘。

培訓和教育員工

不經意間,員工可能就為勒索攻擊敞開了大門。如今,現代化的網路釣魚和社會工程非常先進,攻擊手段極其隱蔽,專業的安全人員也經常防不勝防。

企業需要培訓員工,説明他們識別網路釣魚和社會工程策略,確保所有人都具備使用“強式密碼、安全流覽、MFA、安全VPN”的底線思維,並提供完善的保障機制,確保所有員工清楚地瞭解當勒索攻擊發生時應該提醒誰,以及具體如何應對。