備份系統被加密、覆蓋,怎麼辦?

出處:VERITAS 中文社區

當勒索攻擊瞄準了你的備份系統,“最後一道防線”正變得岌岌可危。事實上,許多勒索攻擊會專門針對備份系統,對其進行加密、覆蓋甚至刪除。面對這樣一個可能帶來毀滅性後果的關鍵時刻,IT 應該做些什麼?

Veritas 建議企業遵循以下流程,也是有效應對勒索攻擊的通用行動指南。

隔離感染

備份是抵禦勒索威脅的重要防線,但這並不意味著備份系統會對勒索軟體具備“天然免疫”。大多數勒索軟體會掃描目標網路,刪除或加密存儲在網路共用上的檔,並傳播到其他系統。隔離感染是最重要的第一步,可控制和阻止勒索軟體的傳播。IT 必須盡快將受感染的系統從網路中隔離出來。

識別勒索軟體的來源並評估損害

識別感染源和時間軸對於理解攻擊者是如何獲取系統存取權限,他們在網路上執行了哪些其他操作以及系統受感染的程度非常重要。檢測感染源不僅有助於解決當前的事件,還可以説明組織解決漏洞問題,降低未來受損的風險。

Veritas 一體機支持用戶通過直觀的 WebUI 查看事件,或將 syslog 和審計日誌(包括提升的 shell 命令)轉發到 syslog 伺服器或 SIEM(安全資訊和事件管理)中。該日誌在所有事件日誌中具有一致的時間戳記格式,這對於準確和高效的事件關聯和日誌分析是非常必要的。Veritas 一體機具有集成的資料收集功能,包括應用程式實例日誌、作業系統日誌和 shell 命令。Veritas 平臺的審計日誌可以説明 IT 清楚認知攻擊的時間線。

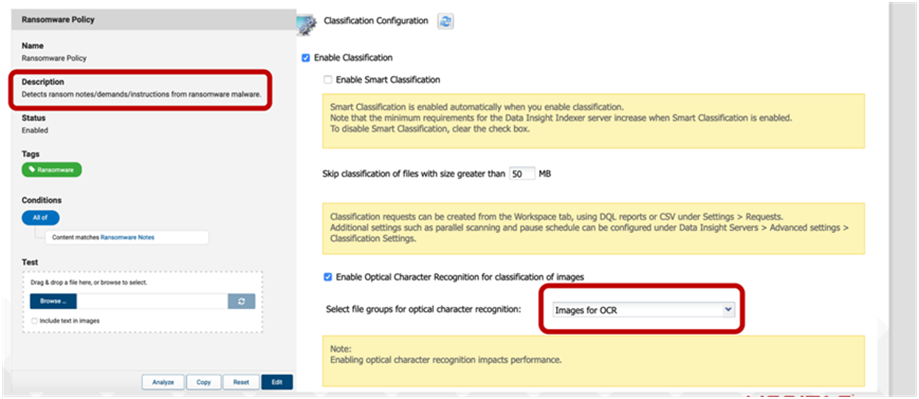

Data Insight 通過在一段時間內創建用戶活動基準,並查找使用者帳戶行為中的任何統計標準差,以類似於“零日”的方式檢測惡意攻擊威脅。系統一旦檢測到相關異常狀況,會直接或通過 SIEM 事件向管理員發出警報,並提供一系列報告範本,以分析受影響檔的清單(基於活動監視),突出顯示受損的帳戶,説明找到惡意可執行檔的實例,並通過與企業的修復流程自動將帳戶鎖定,阻止進一步損害。

攻擊發生之後,Data Insigh t可以幫助審查,發現進行重命名或修改的每個檔的副檔名(勒索攻擊中常見的操作步驟之一),並將其與 Data Insight 中可用的 880 多個已知勒索軟體檔副檔名進行比較,以進一步支持評估,並確保下游回復過程適應此洞察,從而有效回復未受感染的資料。

除此之外,Data Insight 還可通過內置的自動內容分類功能,檢測和告警在非結構化環境中發現的勒索留言,甚至幫助 IT 在真實攻擊發生之前就提早準備,對有計劃的惡意軟體攻擊實施更有針對性的防範。

NetBackup 勒索攻擊回復最佳實踐

- 重建主要伺服器:如果 NetBackup 主要伺服器已經感染了勒索軟體和 / 或目錄已損壞,建議重新構建主要伺服器。

-

完整目錄回復:在 DR 網站具有與生產網站相同佈局(相同數量和名稱的介質伺服器)的情況下,完整目錄回復是全面回復目錄的最簡單選項。這種情況下,所有設備記錄都被刪除,因為 DR 網站的設備配置可能與生產網站不同。同時,建議用戶停用在 DR 環境中不存在的介質伺服器,以避免不必要的池化。應運行設備發現以更新 EMM 資料庫。

-

部分目錄回復:針對多域配置和伺服器佈局與生產網站不同的 DR 網站,建議使用部分目錄回復,例如介質伺服器數量或庫類型不同的情況。

-

MSDP 目錄影子副本:預設情況下,MSDP 目錄影子副本與原始分區相同,這可能會阻礙檔案系統從刪除中回復。為避免這種情況,建議將影子副本放在另一個檔案系統中。

遵循上述最佳實踐,IT 可以説明組織在遭受勒索軟體攻擊時有效回復其 NetBackup 環境。

謹記:

處理勒索軟體感染很大程度上就是在“和時間賽跑”。越快遏制感染並通知適當的利益相關者,就越有可能最小化損害並回復資料。

Veritas 專用資料保護設備提供防篡改網路彈性、超越零信任架構、可擴展性以及執行大規模回復的簡單方法。借助支持 NetBackup 和 Flex 的隔離回復環境解決方案,IT 可以對自己的回復能力充滿信心,確保資料安全,時刻受到高級惡意軟體掃描等強大功能的保護,無論是在同一環境、不同資料中心還是在雲中,平臺都支持 IT 立即採取行動,成功回復系統。

更多企業資料保護管理洞察,歡迎聯繫敦新科技 Veritas 事業部:Dw_veritas@dawningtech.com.tw